Новое исследование раскрывает тревожную истину: именно те люди, которые отвечают за кибербезопасность, становятся жертвами фишинговых атак с угрожающей частотой—а культура страха мешает многим сообщать о своих ошибках.

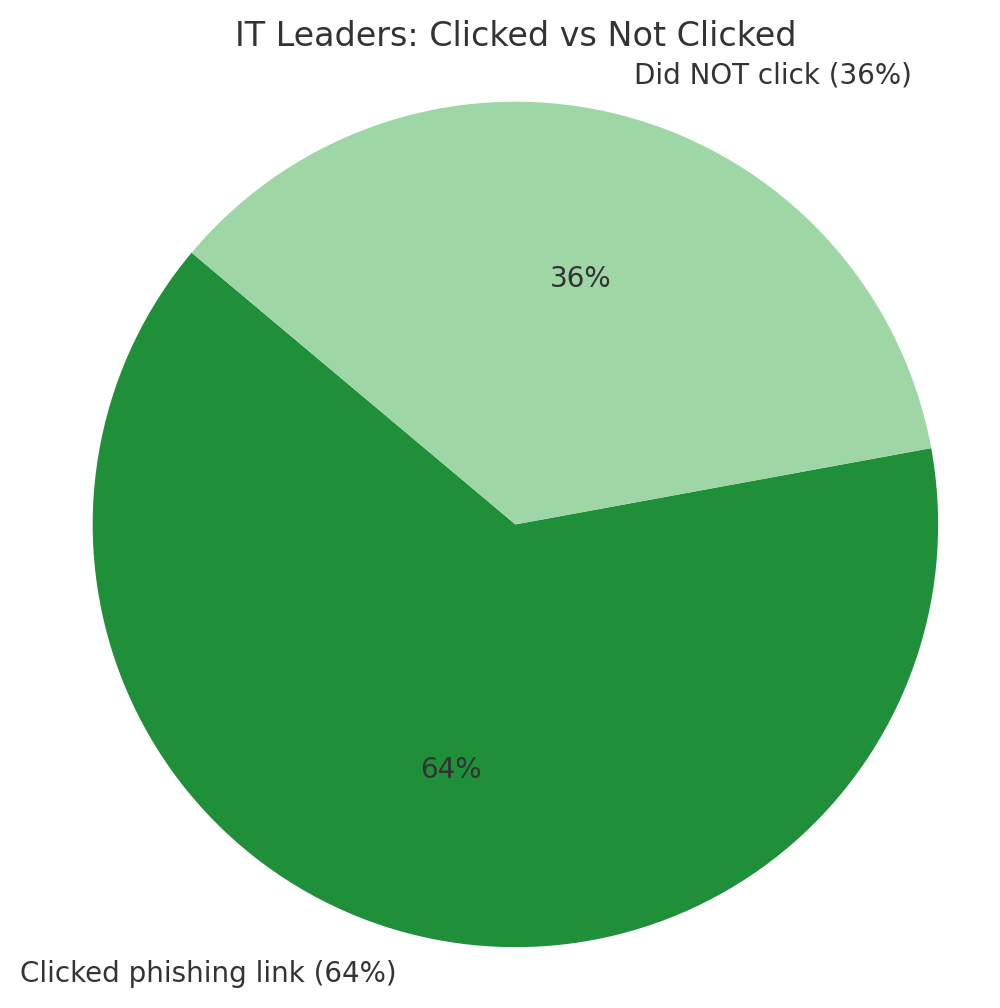

Если вы думаете, что IT-руководство вашей организации имеет иммунитет к фишинговым атакам, подумайте еще раз. Революционное исследование от Arctic Wolf обнаружило тревожную реальность, которая должна обеспокоить каждого бизнес-лидера: почти две трети старших IT-руководителей переходили по фишинговым ссылкам, и более чем каждый шестой никогда не сообщил о своей ошибке.

Это не просто вопрос индивидуальных ошибок—это системная проблема, которая раскрывает опасные уязвимости на самых высоких уровнях организационной безопасности. Когда те, кто отвечает за защиту цифровой инфраструктуры, становятся самым слабым звеном, последствия могут быть катастрофическими.

Тревожная статистика: IT-руководители попадаются на фишинг

Отчет Arctic Wolf “2025 Human Risk Behavior Snapshot”, в котором приняли участие 1 700 IT-руководителей и сотрудников, рисует тревожную картину уязвимости кибербезопасности на уровне руководства:

Уязвимость IT-руководства в цифрах

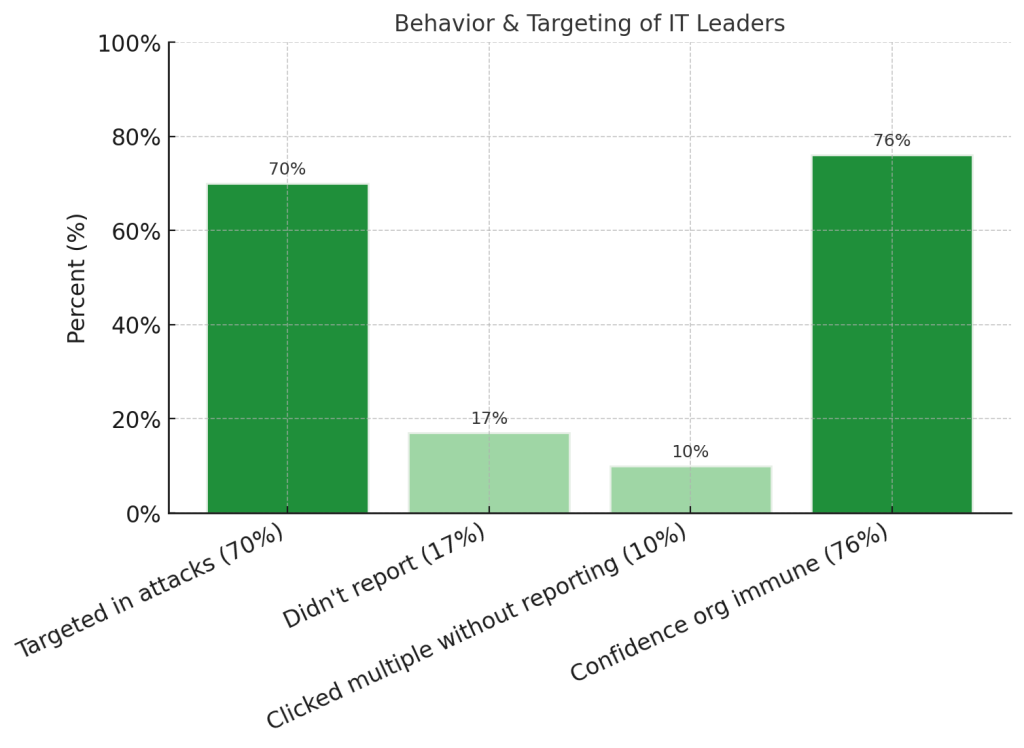

64% старших IT-руководителей переходили по фишинговым ссылкам – Почти две трети тех, кто отвечает за кибербезопасность, становились жертвами именно тех атак, которые они должны предотвращать. Эта ошеломляющая цифра разрушает предположение о том, что технические знания обеспечивают иммунитет к социальной инженерии.

17% не сообщили о переходе по фишинговым ссылкам – Один из шести IT-лидеров, попавшихся на фишинговую атаку, сохранил это в тайне, создавая опасную слепую зону в организационной безопасности. Это молчание препятствует правильному реагированию на инциденты и оставляет потенциальные нарушения необнаруженными.

10% переходили по нескольким фишинговым ссылкам, не сообщая об этом – Почти каждый десятый IT-лидер является повторным нарушителем, продолжающим скрывать свои ошибки, усугубляя риск для организации.

70% IT-руководителей становились целями кибератак – Подавляющее большинство технических руководителей сталкиваются с активным таргетированием, причем изощренные злоумышленники осознают, что компрометация руководства обеспечивает максимальное воздействие.

Парадокс уверенности

Возможно, наиболее тревожным является разрыв между реальностью и восприятием:

76% IT-руководителей считают, что их организация не попадется на фишинг – Более трех четвертей выражают уверенность, что их организация имеет иммунитет к фишинговым атакам, несмотря на доказательства того, что они сами стали жертвами.

Эта опасная самоуверенность создает ложное чувство безопасности, которое оставляет организации уязвимыми для атак. Когда лидеры считают себя в безопасности, одновременно попадаясь на фишинговые мошенничества, это сигнализирует о фундаментальном непонимании ландшафта угроз.

Почему IT-руководители являются основными целями

Понимание того, почему IT-руководители переходят по фишинговым ссылкам с такой высокой частотой, требует изучения как изощренности современных атак, так и уникальных уязвимостей руководящих позиций.

Проблема привилегий

IT-лидеры обладают повышенными привилегиями, которые делают их чрезвычайно ценными целями:

- Доступ к критически важным системам – Руководители имеют административный доступ к основной инфраструктуре, базам данных и средствам управления безопасностью

- Финансовые полномочия – Многие IT-лидеры могут одобрять значительные расходы или банковские переводы

- Стратегические знания – Они понимают архитектуры безопасности, что облегчает злоумышленникам эксплуатацию конкретных слабостей

- Доверенные коммуникации – Сообщения от IT-руководства обходят скептицизм, обеспечивая боковые атаки

Согласно недавней статистике, старшие руководители на 23% более склонны попадаться на персонализированные AI-фишинговые атаки по сравнению с обычными сотрудниками. Злоумышленники инвестируют значительные ресурсы в исследование и таргетирование высокоценных лиц, создавая сообщения, которые эксплуатируют их конкретные обязанности и давление.

Эффект скороварки

Современная роль IT-руководства создает условия, которые увеличивают восприимчивость к фишингу:

Когнитивная перегрузка IT-лидеры жонглируют бесчисленными обязанностями—стратегическим планированием, управлением поставщиками, реагированием на инциденты, утверждением бюджетов и надзором за персоналом. Исследования показывают, что сотрудники в условиях жестких дедлайнов в 3 раза чаще переходят по фишинговым ссылкам. IT-руководители работают под постоянным давлением, что делает их более склонными к сокращению путей, которые обходят нормальную проверку безопасности.

Объем электронной почты Старшие руководители получают сотни писем ежедневно. Огромный объем делает невозможным проверку каждого сообщения с одинаковым уровнем внимания. Злоумышленники эксплуатируют это, назначая время фишинговых попыток на совпадение с загруженными периодами или известными дедлайнами.

Предвзятость авторитета IT-лидеры регулярно получают срочные запросы от топ-менеджеров и членов совета директоров. Это создает эффект обуславливания, когда быстрое реагирование на запросы руководства становится автоматическим—именно то, что эксплуатируют фишинговые атаки через тактики Business Email Compromise (BEC).

Использование мобильных устройств Руководители часто просматривают электронную почту на мобильных устройствах во время путешествий или между встречами. Исследования показывают, что пользователи мобильных устройств сталкиваются с 25-40% более высокими показателями успеха фишинга, чем пользователи настольных компьютеров, из-за меньших экранов, сокращенной информации об отправителе и сниженной способности наводить курсор на ссылки для предварительного просмотра URL.

Изощренность современного фишинга

Сегодняшние фишинговые атаки эволюционировали далеко за пределы очевидных мошенничеств с “нигерийским принцем”:

Персонализация на основе AI Злоумышленники используют искусственный интеллект для анализа профилей в социальных сетях, активности в LinkedIn, новостных статей и публичных записей для создания гиперперсонализированных сообщений. Эти атаки ссылаются на недавние проекты, текущие инициативы или личные интересы для построения доверия.

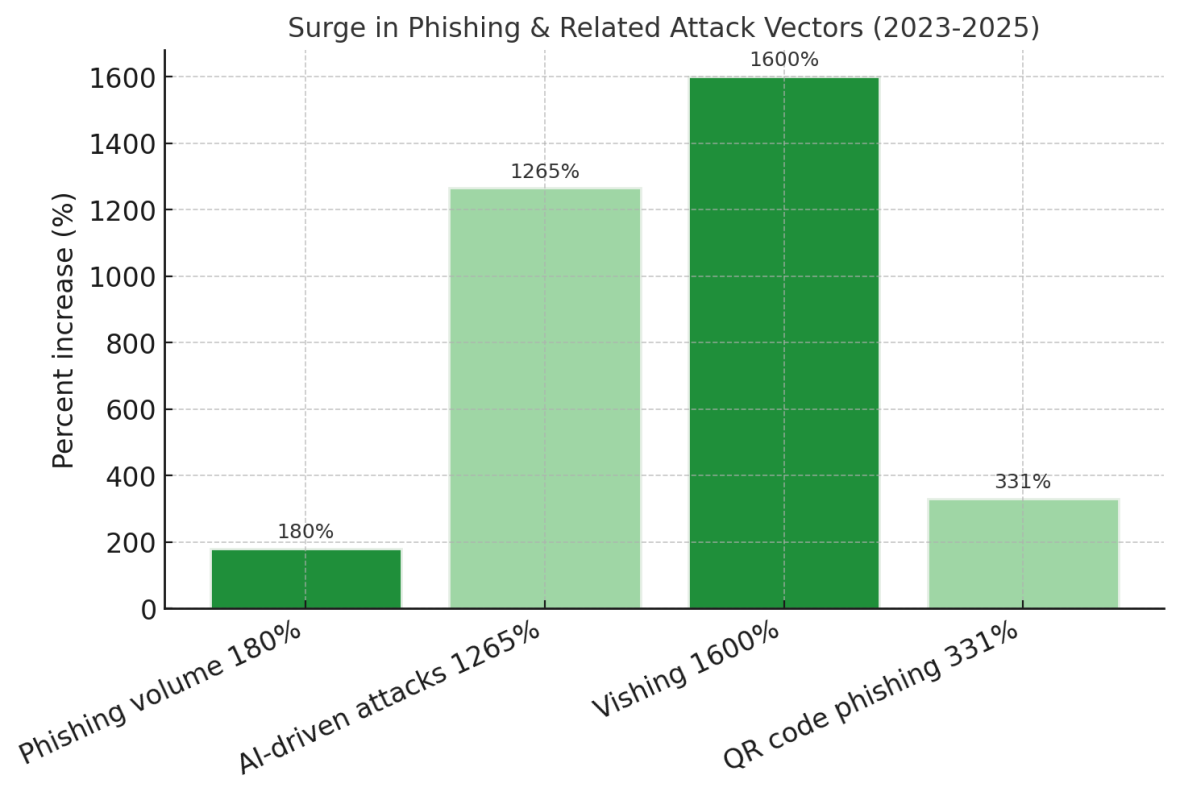

Рост объема фишинговых атак на 180% был зафиксирован в 2025 году по сравнению с 2023 годом, причем AI-инструменты позволяют злоумышленникам масштабировать персонализированные кампании, которые ранее требовали ручных усилий.

Технология дипфейков Клонирование голоса и дипфейк-видео становятся серьезными угрозами. Атаки вишинга (голосового фишинга) выросли более чем на 1 600% в первом квартале 2025 года, причем злоумышленники используют AI для репликации голосов руководителей для мошеннических звонков авторизации.

Цепочки сбора учетных данных Современные атаки не просто полагаются на одиночные клики. Злоумышленники создают многоэтапные кампании, которые постепенно строят доверие перед запросом чувствительных действий. Первоначальный контакт может быть безобидным, с последующими сообщениями, ссылающимися на предыдущий обмен для установления легитимности.

Около 80% фишинговых кампаний нацелены на кражу учетных данных, особенно таргетируя облачные сервисы, такие как Microsoft 365 и Google Workspace, которые IT-лидеры используют интенсивно.

Культура страха: почему IT-руководители молчат

Тот факт, что 17% IT-руководителей не сообщают о переходах по фишинговым ссылкам, раскрывает более глубокую организационную проблему: культуру, где признание ошибок безопасности несет профессиональные последствия.

Угроза увольнения

Исследование Arctic Wolf предполагает, что страх наказания или увольнения движет молчанием. Рассмотрите, что на карту поставлено, когда IT-лидер признается в переходе по фишинговой ссылке:

- Ущерб профессиональной репутации и авторитету

- Сомнения в технической компетентности со стороны коллег и вышестоящих

- Потенциальная потеря полномочий над решениями по безопасности

- Влияние на оценку эффективности и последствия для компенсации

- В серьезных случаях, увольнение или вынужденная отставка

Это создает извращенную структуру стимулов, где сокрытие потенциального инцидента безопасности кажется менее рискованным, чем сообщение о нем, несмотря на очевидные организационные опасности.

Дефицит доверия

Когда IT-лидеры не могут признавать ошибки без страха серьезных последствий, организации теряют критически важную информацию о:

- Векторах атак – Понимание того, как работает успешный фишинг, помогает укрепить защиту

- Масштабе инцидента – Ранняя отчетность обеспечивает быстрое реагирование до того, как атаки эскалируют

- Эффективности тренингов – Знание того, какие трюки обманывают даже экспертов, раскрывает, где обучение осведомленности недостаточно

- Распознавании паттернов – Множественные отчеты могут раскрыть координированные кампании, таргетирующие организацию

“Парадокс эксперта”

IT-лидеры сталкиваются с уникальным давлением, потому что ожидается, что они будут экспертами по безопасности. Признание попадания на фишинг ощущается как признание некомпетентности в их основной области знаний. Это создает психологический барьер, с которым сотрудники более низкого уровня не сталкиваются—они могут заявлять о незнании, но от руководителей ожидается, что они “должны знать лучше”.

За пределами IT-руководства: более широкий ландшафт фишинга

Хотя уязвимость IT-лидеров шокирует, они далеко не одиноки в столкновении с изощренными фишинговыми атаками. Понимание более широкого ландшафта обеспечивает контекст для этой эпидемии.

Тенденции фишинговых атак в 2025 году

Взрыв объема Частота фишинговых атак достигла беспрецедентных уровней:

- 4 миллиарда фишинговых писем отправляются ежедневно по всему миру

- Рост на 84% фишинговых атак с использованием инфостилеров в 2024 году

- 45% всех атак программ-вымогателей в первом квартале 2025 года начались с фишинга

Финансовое воздействие Стоимость фишинга продолжает расти:

- Средняя стоимость утечки из-за фишинга $4,88 миллиона в 2024 году, рост на 9,7% с 2023 года

- $2,77 миллиарда убытков от Business Email Compromise только в 2024 году

- $16,6 миллиарда общих убытков от киберпреступности, причем фишинг составляет значительную часть

Показатели переходов по ссылкам Несмотря на повышенную осведомленность, фишинг остается разрушительно эффективным:

- 12-17,8% средний показатель переходов для общих фишинговых кампаний

- 53,2% показатель переходов для целевого спир-фишинга с телефонным последующим контактом

- 30% фишинговых писем открываются получателями

- 33,1% базовый отраслевой показатель склонности к фишингу, означающий, что треть сотрудников восприимчива

Уязвимости, специфичные для отраслей

Различные секторы сталкиваются с различными уровнями риска фишинга:

Здравоохранение: 41,9% показатель склонности к фишингу – Самый высокий показатель переходов среди всех отраслей, делающий работников здравоохранения наиболее склонными попадаться на фишинговые атаки. Разрушительная утечка Change Healthcare демонстрирует последствия.

Образование: высокие показатели переходов, несмотря на умеренное таргетирование – Образовательные учреждения видят одни из самых высоких показателей переходов по фишинговым письмам, хотя они не всегда являются наиболее таргетируемым сектором.

Финансовые услуги: наиболее таргетируемый сектор – Несмотря на лучшую осведомленность о безопасности, финансовые учреждения сталкиваются с самым высоким объемом фишинговых попыток из-за прямого доступа к деньгам и ценным финансовым данным.

Технологические компании: 35% сообщают об атаках вредоносного ПО – Технологические фирмы сталкиваются с изощренными атаками от национальных акторов и продвинутых постоянных групп угроз.

Эволюционирующие векторы атак

Фишинг расширился за пределы электронной почты:

Квишинг (QR-код фишинг): рост на 331% год к году – Злоумышленники эксплуатируют воспринимаемую безопасность QR-кодов для доставки вредоносных ссылок, обходя традиционные фильтры электронной почты.

Вишинг: скачок на 1 600% в первом квартале 2025 – Голосовой фишинг теперь составляет более 60% инцидентов, связанных с фишингом, обрабатываемых командами реагирования.

Смишинг (SMS-фишинг) – Атаки на основе текстовых сообщений эксплуатируют высокое доверие, которое пользователи оказывают SMS-уведомлениям, и сниженную проверку безопасности на мобильных устройствах.

Фишинг в социальных сетях – Злоумышленники используют прямые сообщения на платформах, таких как LinkedIn, Facebook и Twitter, чтобы выдавать себя за коллег, HR-отделы или службы поддержки.

Фактор AI: трансформация как атак, так и защиты

Искусственный интеллект переделывает ландшафт фишинга способами, которые напрямую влияют на IT-лидеров и их организации.

AI усиливает фишинговые угрозы

Автоматизированная персонализация в масштабе AI-инструменты позволяют злоумышленникам исследовать цели и создавать персонализированные сообщения автоматически. То, что ранее требовало часов ручной работы, теперь можно выполнить за секунды, позволяя злоумышленникам отправлять высоко кастомизированный фишинг в массовом масштабе.

Рост AI-управляемых атак на 1 265% наблюдался, поскольку инструменты, такие как ChatGPT, были вооружены для создания убедительного фишингового контента.

Языковое совершенство Традиционные фишинговые письма часто были идентифицируемы по плохой грамматике и орфографии. AI-генерируемый контент грамматически совершенен и контекстуально уместен, устраняя этот ключевой сигнал обнаружения.

Технология дипфейков Клонирование голоса и видео-дипфейки становятся основными инструментами атак. IT-лидеры, получающие то, что кажется видеозвонком от своего генерального директора, запрашивающего срочное действие, сталкиваются с почти невозможным для обнаружения обманом.

Проблема утечки данных AI

Исследование Arctic Wolf обнаружило еще одну тревожную тенденцию: 60% IT-лидеров делились конфиденциальной информацией с AI-системами, такими как ChatGPT—более высокий показатель, чем 41% сотрудников более низкого уровня, которые делали то же самое.

Это создает множественные риски безопасности:

Воздействие обучающих данных Информация, введенная в AI-системы, может использоваться для обучения моделей, потенциально подвергая конфиденциальные бизнес-данные конкурентам или непреднамеренно включая их в ответы другим пользователям.

Отсутствие классификации данных Многие пользователи не осознают, когда они делятся конфиденциальной информацией, не различая публичные знания и конфиденциальные данные.

Теневое использование AI 43% сотрудников не были уверены, есть ли у их организации политика генеративного AI, указывая на опасный разрыв в управлении и обучении осведомленности.

Организации беспокоятся, но не имеют контроля

Опрос выявил значительную озабоченность рисками AI:

- 60% организаций беспокоятся об утечке конфиденциальных данных AI-инструментами

- 50% выражают озабоченность злоупотреблением AI-инструментами

Однако внедрение политик и коммуникация отстают от озабоченностей:

- Только 57% работников более низкого уровня говорят, что их организация имеет политику генеративного AI

- 43% не уверены или считают, что политика не существует

Этот разрыв раскрывает неадекватную коммуникацию и обучение вокруг рисков AI, оставляя организации уязвимыми к утечке данных и злоупотреблению.

Географические вариации: где растут утечки

Глобальные данные Arctic Wolf раскрывают интересные региональные тенденции в утечках безопасности:

Австралия и Новая Зеландия: драматический всплеск

Азиатско-Тихоокеанский регион испытал наиболее значительное ухудшение:

- 78% организаций сообщили об утечках в 2025 году (по сравнению с 56% в 2024 году)

- Рост на 22 процентных пункта год к году

- Потенциальные факторы включают увеличение таргетирования региона, быструю цифровую трансформацию или улучшенное обнаружение и отчетность

Соединенные Штаты: постоянно высокий уровень

Показатель утечек в США остался стабильным, но тревожно высоким:

- Стабильные показатели отчетности об утечках между 2024 и 2025 годами

- Предполагает постоянную уязвимость, несмотря на массивные инвестиции в безопасность

- Указывает на то, что злоумышленники успешно адаптируются к улучшениям защиты

Скандинавские страны: небольшое улучшение

Скандинавские нации увидели незначительное улучшение:

- Скромное снижение зарегистрированных утечек

- Может отражать сильную культуру безопасности, правительственную поддержку кибербезопасности или эффективное сотрудничество между государственным и частным секторами

Канада: рост инцидентов

Канадские организации испытали увеличение давления:

- Небольшой рост отчетности об утечках

- Отражает тенденции, влияющие на близкого экономического партнера, Соединенные Штаты

Преодоление молчания: создание культуры отчетности

Чтобы решить проблему несообщенных переходов по фишинговым ссылкам, организации должны фундаментально изменить то, как они обращаются с ошибками безопасности.

Психологическая безопасность – это безопасность

Отчетность без наказания Организации должны внедрить политики, гарантирующие отсутствие неблагоприятных последствий за своевременную отчетность об инцидентах безопасности, включая переходы по фишинговым ссылкам. Это требует обязательства руководства и культурных изменений, а не просто письменных политик.

Положительное подкрепление Вместо наказания отчетов организации должны признавать и вознаграждать их. Сотрудники, которые сообщают о потенциальном фишинге—даже если они первоначально кликнули—должны получать благодарность за помощь в защите организации.

Фрейминг “близких промахов” Переформулируйте переходы по фишинговым ссылкам как “близкие промахи”, которые предоставляют возможности для обучения, а не неудачи. Авиационная и здравоохранительная отрасли доказали, что этот подход драматически улучшает отчетность о безопасности.

Прозрачность сверху

Уязвимость руководства Когда руководители открыто обсуждают свои собственные фишинговые встречи и близкие промахи, это нормализует отчетность и снижает стигму. IT-лидерам следует поощрять делиться своим опытом на командных встречах или общекорпоративных коммуникациях.

Агрегированная отчетность Регулярное обмен анонимизированной фишинговой статистикой помогает сотрудникам понять, что они не одиноки. Знание того, что даже старшие руководители переходят по фишинговым ссылкам, может снизить стыд, который препятствует отчетности.

Структурные изменения

Обязательные периоды отчетности Требуйте, чтобы все клики по подозрительным ссылкам сообщались в течение конкретного временного периода (например, в течение 1 часа). Сделайте это нейтральным требованием соответствия, а не признанием проступка.

Легкие механизмы отчетности Внедрите кнопки отчетности одним кликом в почтовых клиентах. Чем проще становится отчетность, тем более вероятно, что люди будут это делать.

Реагирование на инциденты вместо обвинений Когда сообщается о переходах по фишинговым ссылкам, сосредоточьтесь исключительно на реагировании на инциденты—сброс паролей, проверка систем, охота на угрозы—а не на расследовании того, кто кликнул и почему.

Стратегии защиты: защита организаций от фишинга

Учитывая реальность того, что даже IT-лидеры попадаются на фишинг, организациям нужны многоуровневые защитные подходы.

Технические средства контроля

Усовершенствования безопасности электронной почты

- Продвинутая фильтрация электронной почты с AI-обнаружением угроз

- Аутентификация DMARC, SPF и DKIM для предотвращения спуфинга

- Переписывание подозрительных ссылок и анализ в песочнице

- Баннеры предупреждений для внешних писем и подозрительного контента

Фишинг-устойчивая многофакторная аутентификация Традиционная многофакторная аутентификация на основе SMS или приложений-аутентификаторов может быть обойдена через изощренный фишинг. Организации должны внедрить:

- Аппаратные ключи безопасности FIDO2

- Аутентификацию на основе сертификатов

- Биометрическую аутентификацию, привязанную к аппаратному обеспечению устройства

Эти подходы предотвращают кражу учетных данных, даже когда пользователи вводят пароли на фишинговых сайтах.

Архитектура нулевого доверия Предполагайте нарушение и проверяйте все:

- Контроль доступа с минимальными привилегиями

- Непрерывная аутентификация и авторизация

- Сегментация сети для ограничения бокового движения

- Мониторинг в реальном времени аномального поведения

Безопасность, ориентированная на человека

Непрерывное обучение Традиционное ежегодное обучение осведомленности о безопасности недостаточно. Организациям нужны:

- Ежеквартальные или ежемесячные микро-обучающие сессии (5-10 минут)

- Обучение в нужное время, запускаемое подозрительным поведением

- Обучение, специфичное для роли, адресующее уникальные риски, с которыми сталкиваются различные позиции

- Симуляции на основе сценариев, которые тестируют принятие решений под давлением

Исследования показывают, что организации, внедряющие сильные программы осведомленности о безопасности, видят снижение риска фишинга более чем на 40% в течение 90 дней и до 86% снижения в течение года.

Реалистичные фишинговые симуляции Регулярное тестирование с симулированным фишингом помогает выявить уязвимости:

- Используйте тактики, отражающие текущие реальные атаки

- Избегайте упражнений “поймал тебя”, которые вызывают обиду

- Следуйте симуляциям с немедленным микро-обучением

- Отслеживайте улучшение со временем, а не только индивидуальные неудачи

- Включайте руководство в симуляции

Обучение красным флагам Обучайте конкретным индикаторам фишинга:

- Тактики срочности и давления

- Запросы на необычные действия вне нормальных процедур

- Незначительные опечатки в доменных именах или адресах отправителей

- Запросы на обход процедур безопасности

- Общие приветствия вместо персонализированного обращения

Процессы и политика

Процедуры проверки Установите протоколы для проверки необычных запросов:

- Обратная проверка вызовом для финансовых транзакций или запросов конфиденциальных данных

- Вторичное одобрение для действий высокого риска

- Подтверждение вне полосы с использованием другого канала связи

Планы реагирования на инциденты Детальные процедуры для реагирования на подозреваемый фишинг:

- Четкие пути эскалации и ответственные стороны

- График для сброса паролей и проверки доступа

- Процедуры охоты на угрозы для выявления компрометации

- Шаблоны коммуникации для затронутых сторон

Управление AI Учитывая выводы об утечке данных AI:

- Четкие политики о том, что может и не может быть передано AI-инструментам

- Список одобренных инструментов с проверками безопасности

- Обучение классификации данных для помощи сотрудникам в распознавании конфиденциальной информации

- Технические средства контроля, предотвращающие копирование-вставку конфиденциальных данных в интерфейсы AI

Путь вперед: делаем безопасность ответственностью каждого

Откровение о том, что 64% IT-лидеров переходили по фишинговым ссылкам, должно быть тревожным сигналом для организаций повсюду. Если те, кто отвечает за кибербезопасность, уязвимы, все уязвимы.

Ключевые выводы для организаций

1. Откажитесь от мифа о неуязвимости Никто не имеет иммунитета к фишингу—ни IT-профессионалы, ни руководители, ни эксперты по безопасности. Принятие этой реальности является первым шагом к эффективной защите.

2. Встройте отчетность в культуру безопасности 17% IT-лидеров, которые не сообщают о переходах по фишинговым ссылкам, представляют скрытые инциденты, которые могут перерасти в утечки. Организации должны создавать среды, где отчетность ожидается, поощряется и вознаграждается.

3. Слоите защиту Технические средства контроля в одиночку не остановят фишинг. Обучение людей в одиночку не остановит фишинг. Только комплексные, многослойные подходы, комбинирующие технологию, обучение и изменение культуры, обеспечивают адекватную защиту.

4. Проактивно решайте риски AI При том, что 60% IT-лидеров делятся конфиденциальной информацией с AI-инструментами, организациям нужны немедленные действия по управлению AI, политикам и обучению.

5. Измеряйте и улучшайте Регулярная оценка восприимчивости к фишингу через симуляции, в сочетании с метриками показателей отчетности и времени реагирования, обеспечивает непрерывное улучшение.

Индивидуальная ответственность

Для IT-лидеров и всех сотрудников:

Замедлитесь Большинство фишинга успешно из-за поспешного принятия решений. Потратить дополнительные 30 секунд на тщательную проверку подозрительного запроса может предотвратить катастрофу.

Проверяйте все Когда запрос кажется необычным, даже слегка, проверьте через отдельный канал связи. Позвоните человеку, отправьте текст или сходите в их офис.

Сообщайте немедленно Если вы кликнули что-то подозрительное, сообщите об этом немедленно. Быстрая отчетность обеспечивает быстрое реагирование, которое может сдержать ущерб до его распространения.

Оставайтесь образованными Тактики фишинга эволюционируют постоянно. Регулярное взаимодействие с обучением безопасности и осведомленностью о текущих угрозах помогает поддерживать бдительность.

Итоговая линия

Фишинг стал оружием выбора киберпреступников, потому что он работает—даже против высоко обученных IT-профессионалов. Статистика из исследования Arctic Wolf делает это неоспоримым:

- Две трети IT-лидеров были скомпрометированы

- Один из шести скрыл свои ошибки, создавая опасные слепые зоны

- Три четверти поддерживают ложную уверенность в иммунитете своей организации

- AI усиливает как изощренность атак, так и риски утечки внутренних данных

Решение не в большем обвинении или более строгом наказании—это только загоняет ошибки под землю, где их нельзя решить. Решение в создании культур безопасности, где:

- Отчетность празднуется как ответственное поведение

- Ошибки рассматриваются как возможности для обучения

- Защита – ответственность каждого, а не только IT

- Технические средства контроля работают вместе с человеческой бдительностью

Война против фишинга не может быть выиграна только IT-отделами, только технологией или только обучением. Это требует организационной приверженности культурным изменениям, которые ценят прозрачность выше обвинений и коллективную безопасность выше индивидуального совершенства.

Ваши IT-лидеры переходят по фишинговым ссылкам. Вопрос не в том, произойдет ли это—а в том, создала ли ваша организация среду, где они могут об этом сообщить, позволяя вам реагировать до того, как клик станет утечкой.

Ваша организация уязвима к фишинговым атакам?

Если две трети IT-лидеров переходят по фишинговым ссылкам, сколько ваших сотрудников делают то же самое—и не сообщают об этом? Статистика ясна: фишинг является точкой входа №1 для утечек данных, программ-вымогателей и финансового мошенничества.

Не ждите утечки, чтобы обнаружить ваши уязвимости.

Наши комплексные услуги защиты от фишинга включают:

✓ Реальные фишинговые симуляции – Тестируйте вашу команду с текущими тактиками атак, а не устаревшими шаблонами

✓ Кастомизированное обучение осведомленности о безопасности – Специфичное для роли образование, адресующее фактические риски, с которыми сталкивается ваш персонал

✓ Фишинг-устойчивая аутентификация – Внедрение FIDO2 и аппаратных ключей безопасности

✓ Усиление безопасности электронной почты – Продвинутая фильтрация, аутентификация и обнаружение угроз

✓ Консультирование по изменению культуры – Постройте среду, положительную к отчетности, которая поощряет прозрачность

✓ Планирование реагирования на инциденты – Подготовьтесь к тому, когда фишинг успешен, а не если

✓ Брифинги по безопасности для руководителей – Помогите руководству понять их уникальные уязвимости