CodeMender — это новый агентный подход к безопасности кода: система, основанная на современных больших моделях кода/языка, инструментальной верификации (static/dynamic analysis), тестировании (fuzzing / unit) и рабочем процессе с людьми, которая автоматически находит, предлагает и верифицирует патчи безопасности и даже upstream’ит (предлагает в исходные репозитории) исправления. По данным DeepMind / Google, CodeMender уже сгенерировал и внес upstream-патчи в десятки проектов (в сообщении компании упомянуто 72 upstream-фикса за первые месяцы работы).

Откуда появилась идея и почему это важно

Современный софт — это миллионы строк кода, тысячи зависимостей и постоянные изменения. Традиционные инструменты (SAST, DAST, fuzzers) помогают обнаружить уязвимости, но часто требуют времени на triage, ручную правку и тестирование. Появление мощных LLM и комбинирование их с программным анализом позволило создать следующую ступень: не только находить, но и гарантированно или приближённо безопасно исправлять кодовые дефекты (автоматизированное исправление уязвимостей — Automated Vulnerability Repair). Исследования в этой области (2025) показывают, что модели типа CodeT5/CodeBERT и гибридные подходы демонстрируют реальные успехи, но также имеют ограничения по генерализации.

CodeMender — практическая реализация этой идеи: агент, который локализует проблему, генерирует патч, проверяет его (unit + regression tests + heuristics) и предлагает либо автоматически применить патч, либо поставить MR/PR для ревью. Такой рабочий цикл снижает время от обнаружения уязвимости до исправления — критичный показатель для безопасности.

Ключевые особенности:

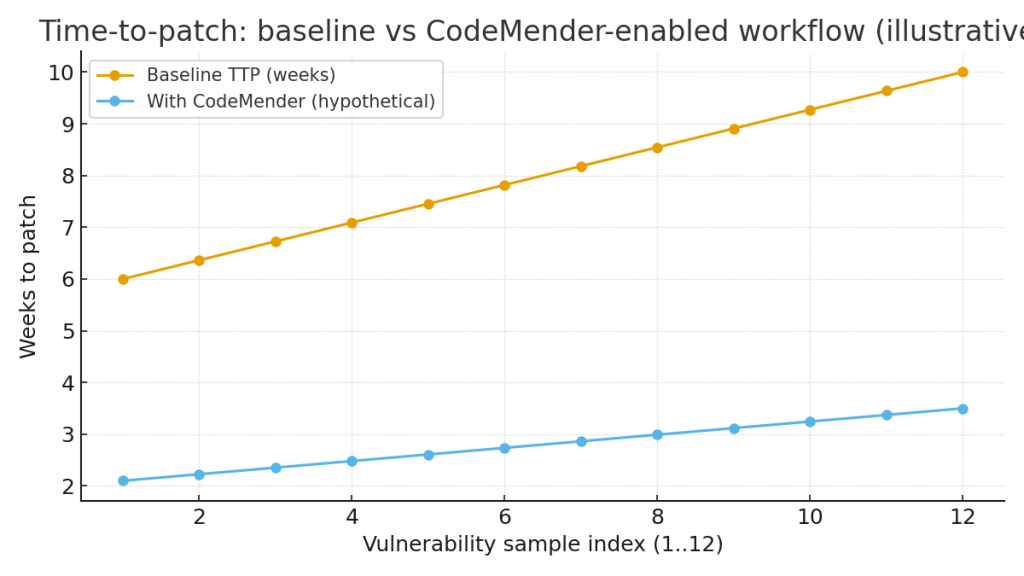

- Сокращение time-to-patch (TTP) — быстрее закрывается окно эксплойта;

- Масштабирование ремедиации — можно закрывать больше мелких проблем автоматически;

- Экономия времени разработчиков — люди больше занимаются архитектурой и сложными задачами;

- В upstream-ориентированных проектах — ускорение исправления уязвимостей в open source. Источник заявляет о десятках upstream-фиксов в реальных проектах.

2. Как работает CodeMender: архитектурное представление (high-level)

В упрощённом виде — это несколько слоёв:

- Data & Signal Aggregation

Сбор сигналов: результаты SAST (CodeQL, и пр.), динамический анализ, crash-репорты, фуззинг, тикеты и баг-репорты, телеметрия исполнения (например, журналы, метрики). Эти сигналы помогают локализовать «patch surface» — небольшую область кода, которую нужно скорректировать. - Root-cause локализация и контекст

Агент анализирует стэки ошибок, тесты и историю коммитов, чтобы понять контекст — где именно и почему баг появляется. - Candidate Fix Synthesis (генерация фикса)

Модель генерирует один или несколько патчей. Это может быть текстовая замена, безопасный рефакторинг, добавление валидации входных данных, изменение API-контрактов и т.п. - Automated Verification

Ключевой момент: предложенный патч запускается через набор тестов: unit, интеграционные тесты, fuzz-корпуса, статические проверки, property-based tests. Иногда используется символический анализ или формальная проверка для определённых классов багов (race, buffer overflows). Только после прохождения набора проверок патч помечается как «candidate for merge» или «auto-apply» в соответствии с политиками. - Human-in-the-loop & Governance

Патчи обычно проходят ревью человеком (maintainer / security engineer) и governance-слой, который решает: автоприменять ли, открыть PR, или отложить. Это минимизирует риск вмешательства в рабочую логику и обеспечивает соответствие политике компании (SLA, compliance). - Upstreaming & Disclosure Workflows

Для open source CodeMender может автоматически формировать PR и связанный CVE/issue-документ, упрощая процесс исправления уязвимостей в внешних репозиториях. DeepMind сообщает, что многие автоматические фиксы уже были upstream’нуты.

3. Где и как CodeMender приносит реальную пользу командам разработки

3.1. В CI/CD pipeline (вариант интеграции)

- Pre-merge (статический и динамический анализ в PR): агент запускается на уровне CI, анализирует изменённый код и предлагает исправления в той же PR — либо комментарием, либо дополнительным патчем. Это снижает шанс пропуска уязвимости в релиз.

- Post-merge / Production-monitoring: при появлении сигналов из логов/monitoring агент быстро готовит патч и ставит emergency PR или прописывает правила WAF/feature-flag до полного тестирования.

Практика: интегрировать CodeMender как отдельный “security job” в CI (GitHub Actions/GitLab CI/Jenkins), который запускается по расписанию и на каждые security alerts. Для критичных репозиториев можно разрешить автоприменение по политике «trusted repos / critical patches only».

3.2. В командной разработке

- Security engineers получают автоматические candidate-патчи вместо только отчётов о проблемах. Это сокращает время на triage.

- Разработчики получают рабочие патчи с пояснениями и тестами — это помогает быстрее принять изменения и понять корень проблемы.

3.3. Для поставщиков программного обеспечения и OEM

- Для коммерческих решений CodeMender может стать частью pipeline доставки патчей и обновлений — автоматически формировать hotfix-packages и предложить staged rollout (canary → full) с мониторингом регрессий.

4. Риски, ограничения и когда CodeMender не заменит человека

Автоматизация — мощный инструмент, но у неё есть ограничения.

4.1. Ограничения моделей

- LLM/Code-models иногда «галлюцинируют» — предлагают патчи, которые выглядят правдоподобно, но ломают логику. Поэтому верификация патча (тесты, статический анализ) критична.

4.2. False positives / Overfitting

- Агент может генерировать фиксы под конкретный тест-корпус, которые не решают проблему в реальном окружении. Хорошая практика — использовать широкие тесты + property testing.

4.3. Governance и доверие

- Автоматическое изменение кода в критичных сервисах требует правил: кто имеет право на автоприменение, какие категории уязвимостей требуют human review, какая последовательность rollback. Без этого рискуем получить регрессии в проде.

4.4. Безопасность самой системы

- CodeMender — это тоже компонент инфраструктуры. Нужна защита его окружения (RBAC, secure secrets handling, лог-аудит). Утечка модели/инструментария может привести к раскрытию внутренних паттернов и потенциально навредить.

Практическая инструкция: как безопасно внедрить CodeMender-подобную систему (пошагово)

Ниже — пошаговый план внедрения (enterprise-ready), который можно адаптировать.

Шаг 0. Планирование и политика

- Определите SLAs, уровни доступа, критерии автоприменения.

- Подготовьте документ governance: какие репозитории, какие классы уязвимостей допускают автоприменение, какие требуют ревью.

Шаг 1. Подготовка инфраструктуры

- CI/CD: добавьте отдельный security-pipeline.

- Environment: выделенный runner/agent с ограниченными правами (read on repo, write via PR).

- Секреты: используйте vault (HashiCorp, cloud KMS).

- Monitoring: подключите лог-агрегатор и настроьте алерты на аномалии после релизов.

Шаг 2. Интеграция источников сигналов

- Подключите SAST (CodeQL, Semgrep), DAST, fuzzing, crash-репорты, баг-трекер, и телеметрию.

- Настройте нормализацию сигналов, чтобы агент понимал приоритеты.

Шаг 3. Определите рабочие сценарии (playbooks)

- Emergency hotfix: agent генерирует patch → runs tests → opens PR with high priority label → security oncall получает уведомление.

- Scheduled maintenance: agent запускается раз в неделю на low risk repos и предлагает backlog патчей для review.

Шаг 4. Верификация и тестирование

- Подготовьте тест-плэйбуки: unit, integration, regression, fuzz corps.

- Добавьте policy: patch must pass N unit tests + pass fuzzing for X minutes.

Шаг 5. Запуск в режиме «human review»

- На начальном этапе все патчи проходят через security engineer или maintainer. Анализируйте количество полезных патчей vs ложных срабатываний.

Шаг 6. Постепенная автоматизация

- Когда система стабильно показывает качество (низкий уровень regressions), можно включать автоприменение для простых классов (input validation, null checks, bounds checks) с feature flags.

Шаг 7. Обучение и обратная связь

- Обучайте разработчиков и security-team работе с патчами: как читать объяснения агента, как воспроизводить изменения локально, как rollback.

Типичные сценарии применения / примеры патчей

Ниже примеры типичных правок, которые CodeMender обычно генерирует или может генерировать:

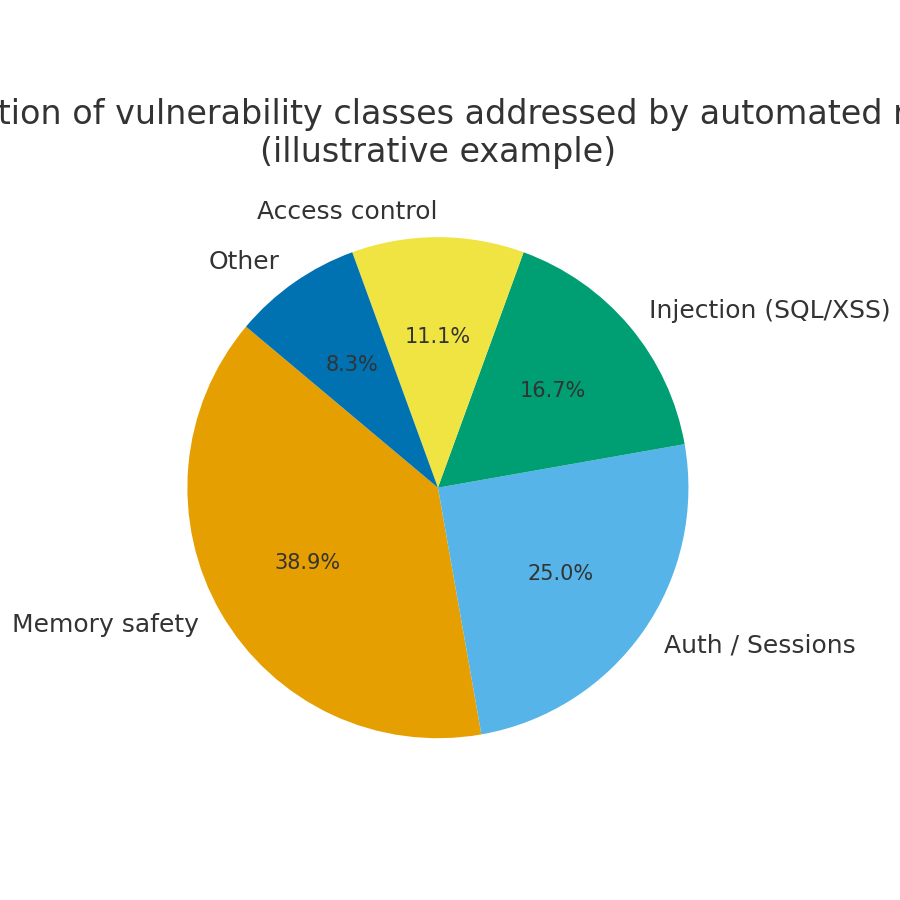

- Input validation — добавление проверок длины и допустимого формата перед использованием данных (профилактика SQLi/XSS).

- Safe API usage — замена небезопасных API-вызовов на безопасные (напр. заменa deprecated insecure calls).

- Resource management — исправления для утечек памяти/файловых дескрипторов (закрытие handle).

- Race fix — добавление локов или изменение порядка операций, чтобы устранить TOCTOU.

- Access control — усиление проверок прав на критичных путях (checks для sender/owner).

- Sanitization for serialization — защита от object injection через безопасную десериализацию.

Каждый патч сопровождается тестом или модификацией существующих тестов, чтобы предотвратить регрессии.

Метрики и KPI для оценки эффекта

Чтобы реально понять выгоду, следите за набором метрик:

- Time-to-patch (TTP) — среднее время от обнаружения уязвимости до выпуска исправления. Кодмендер должен уменьшать TTP. (Иллюстрация в картинках выше.)

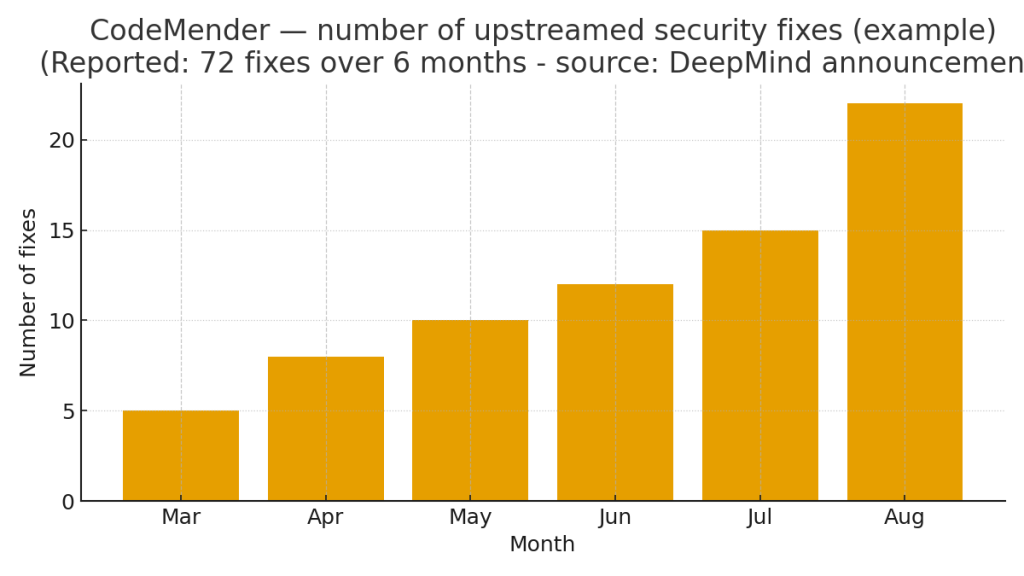

- Number of vulnerabilities closed per month — сколько дефектов закрывается (upstream/own repos). (DeepMind: 72 upstream-фикса — ориентир первых месяцев.)

- False positive rate / regression rate — доля предложенных патчей, которые привели к регрессиям.

- Developer time saved — часы triage/patching, которые освободились для feature work.

- Coverage of verification tests — доля предложенных фиксов, покрытых автоматическими тестами.

Пример интеграции: GitHub Actions + CodeMender (псевдо-workflow)

- Trigger: PR or scheduled nightly job.

- Сбор сигналов: запускается SAST (CodeQL), запускается тест-suite, собираются телеметрические данные.

- Agent run: CodeMender анализирует результаты, генерирует candidate patch.

- Verification: запускаются unit tests и fuzzing (контейнер).

- If pass → create PR with patch and test results; notify security team.

- If fail → create issue with diagnostics and suggested human-guided fix.

Правила безопасности и соответствия

- Audit trail: каждое действие агента — лог и подпись.

- PII handling: если диагностика использует реальные логи, необходимо маскировать личные данные.

- Legal & Licensing: автоматические патчи для open source требуют проверки лицензий и прав на contribution (CLA).

- Vulnerability disclosure process: агент должен быть интегрирован в процесс CVE/PSIRT и трекинг.

Примеры успешных кейсов (обобщённо из анонса и публикаций)

- DeepMind/Google сообщает о десятках upstream-фиксов (72) в разные проекты за первые месяцы — это показатель, что агент может масштабно помогать в реальной экосистеме open source.

- Публикации в отрасли отмечают, что комбинация LLM + классического анализа позволяет находить и править дефекты быстрее, чем традиционные инструменты в ряде категорий (memory safety, authentication bugs).

Как подготовить репозиторий, чтобы CodeMender (или подобный агент) работал лучше

- Мощный набор тестов: unit + integration + e2e + fuzz-tests; чем шире покрытие — тем безопаснее автопатчи.

- Чистая архитектура и код-стиль: читаемость упрощает локализацию корня проблемы.

- Документация входных предположений: контракт-описания API, примеры входов/выходов помогают агенту предлагать корректные фиксы.

- Тестовые окружения и reproducibility: контейнеризация, reproducible builds для воспроизведения багов.

- CI orchestration hooks: скрипты, которые автоматически прогоняют тесты для предложенных патчей.

Практические примеры проверки и валидации патча (checklist для security engineer)

- Прогонять unit tests:

pytest/go test/mvn test - Прогонять integration tests в staging

- Запуск fuzzing на ограниченном наборе сценариев (10–60 минут per patch)

- Static analysis on patched files (CodeQL, clang-tidy, etc.)

- Canaries: deploy patch на 1–2% трафика и мониторинг ошибок/latency/metrics

- Rollback автоматический при резком росте ошибок

Будущее автоматизированной ремедиации и роль разработчика

CodeMender — это важный шаг в эволюции безопасности ПО: от «человека-охотника» к «агенту-ремонтеру». Но даже при широком распространении таких систем роль человека не исчезнет: инженеры станут главным фильтром качества, бизнес-владельцы — источником полиси, а security teams — ответственной инстанцией для governance.

Исходя из академических исследований, автоматическое исправление хорошо дополняет, но не полностью заменяет ручные ревью — особенно в случаях, где бизнес-логика критична и формальные проверки недостаточны.

Резюме и рекомендации (конкретные действия на ближайшие 30–90 дней)

- Оцените текущий security-pipeline: есть ли SAST/DAST/fuzzing и насколько они интегрированы с CI.

- Соберите тест-корпус: unit и integration тесты — основа безопасных автопатчей.

- Запланируйте пилот: выберите 2–3 не критичные репозитория и подключите agent в режиме human-review.

- Метрики: определите KPI (TTP, закрытые уязвимости, regressed patches).

- Постепенно расширяйте: после успешного пилота переходите к автоматизации для low-risk патчей.

Заключение

CodeMender — символ новой волны инструментов, которые не только находят уязвимости, но и помогают их исправить с гораздо меньшими затратами времени и усилий. При грамотной валидации, governance и тестовой культуре организационный эффект может быть значительным: снижение времени реакции на инциденты, масштабирование исправлений и повышение устойчивости ПО.

Однако ключ к безопасному использованию — сочетание автоматизации и человеческого контроля: агентов нужно подвергать строгой верификации, а их права и зоны автоприменения должны быть ограничены политикой организации. Строя этот баланс, команды смогут получить преимущество в скорости при сохранении качества.