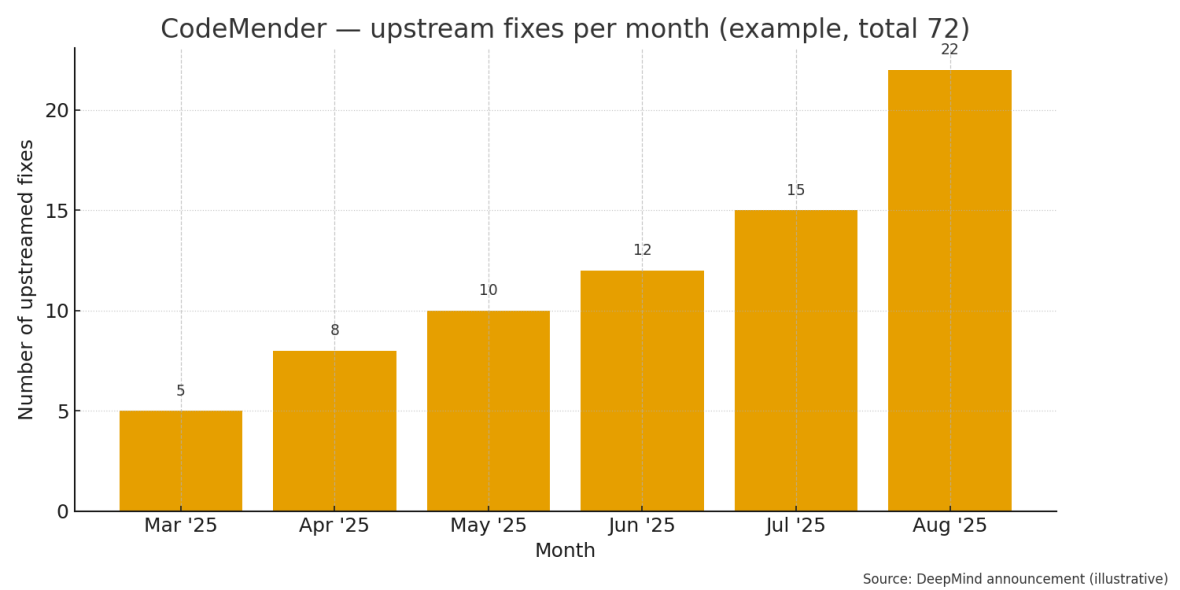

Google DeepMind анонсировал CodeMender — агент на базе моделей Gemini, который не только обнаруживает уязвимости, но и генерирует, проверяет и предлагает исправления для открытых проектов. По данным команды, за шесть месяцев разработки система уже внесла 72 исправления в open-source репозитории, включая правки в проектах размером до ~4.5 млн строк кода.

Что такое CodeMender и как он работает (простой разбор)

CodeMender — это сочетание мощной LLM-логики (Gemini Deep Think) и традиционных инструментов анализа программного обеспечения. Вкратце цепочка выглядит так:

- Сбор сигналов — CodeMender использует fuzzing, статический анализ и differential testing, чтобы локализовать потенциальные уязвимости и понять их коренную причину.

- Генерация патча — на основе контекста модель предлагает один или несколько патчей, целясь не только в «заплатку», но иногда в переписывание фрагмента кода, чтобы исключить класс ошибок.

- Автоматическая валидация — предложенные изменения проходят автоматические тесты и сравнительные проверки, чтобы убедиться, что правка не вносит регрессий. Если патч проходит, он помечается как candidate-fix.

- Human-in-the-loop — прежде чем исправление попадёт в upstream, за ним обычно следят люди-исследователи/maintainers: CodeMender создаёт PR/патч, который может быть проверен и одобрен человеком. DeepMind подчёркивает: инструмент помогает, но не заменяет людей.

Почему это важно — пять главных эффектов

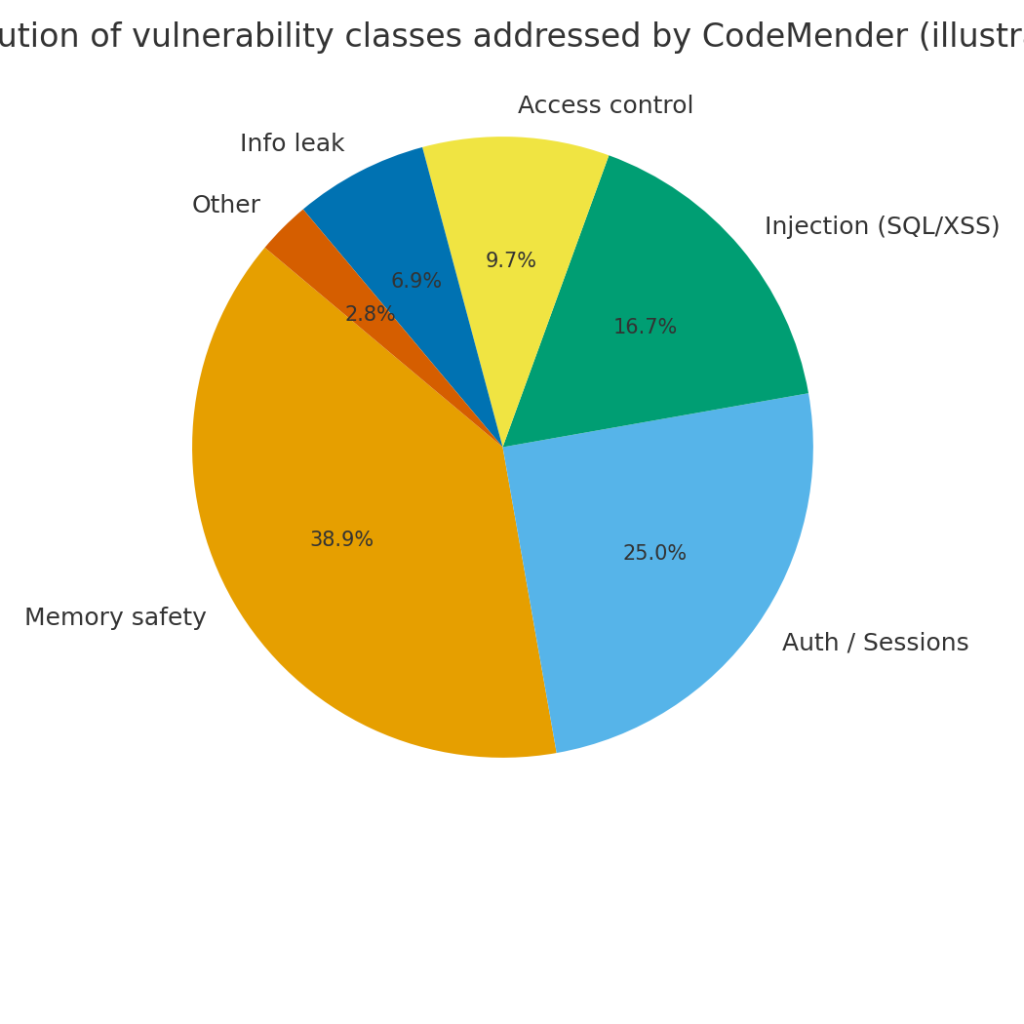

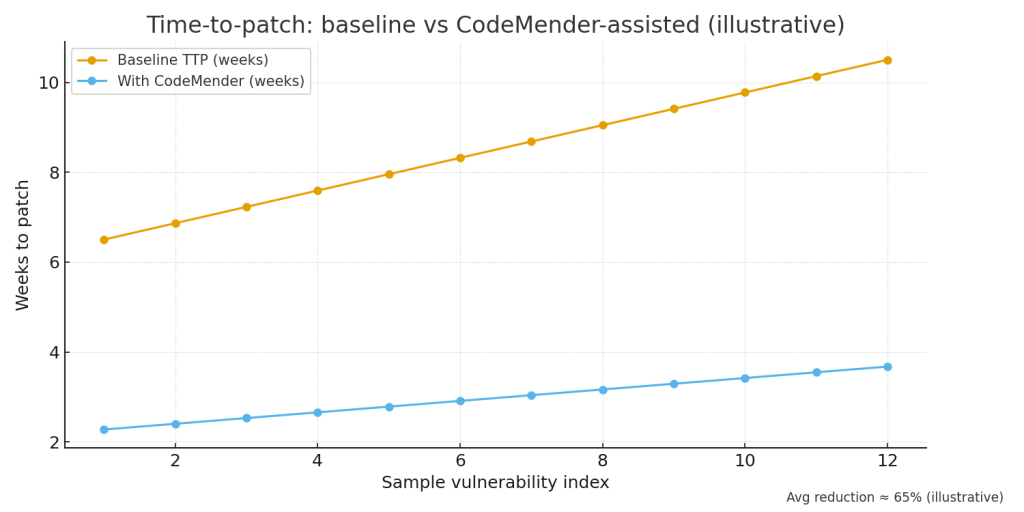

- Сокращение время работы эксплойта (time-to-patch). Автоматизация поиска и генерации патчей может уменьшить время между обнаружением и исправлением уязвимости — критический параметр для безопасности.

- Масштабирование безопасности для open-source. Многие проекты работают на ограниченных ресурсах; автоматизированные исправления помогут поддерживать большие кодовые базы и быстрее закрывать мелкие, но опасные баги. DeepMind уже внесла 72 фикса — практический пример эффекта масштабирования.

- Переход от «обнаружения» к «ремедиации». Раньше инструменты в основном обнаруживали уязвимости и отдавали задачу разработчикам; CodeMender идёт дальше и формирует патч, экономя время на triage и кодирование.

- Новые требования к верификации. Автоматически сгенерированные исправления надо тщательно проверять (тесты, fuzz, ревью), иначе существует риск регрессий — DeepMind это понимает и встроил в pipeline проверки и human-review.

- Ответ на злоумышленников, использующих ИИ. Разработчики отмечают, что злоумышленники тоже применяют AI — значит защитникам нужно аналогичное оружие. DeepMind позиционирует CodeMender как инструмент балансировки возможностей.

Интересные факты и цифры

- 72 upstream-фикса за ~6 месяцев разработки — именно столько правок DeepMind заявляет, что уже внес в разные open-source проекты (включая крупные кодовые базы до ~4.5 млн строк). Это ключевой «доказательный» показатель работоспособности в ранней фазе.

- Комбинация LLM + классический анализ. CodeMender не полагается только на генеративную модель: он сочетает Gemini Deep Think с fuzzing, static analysis и differential testing для надёжности. Такой гибридный подход — общая тенденция в безопасности.

- DeepMind подтверждает осторожность. Компания подчёркивает, что релиз для широких кругов разработчиков планируется после дальнейших испытаний с участием мейнтейнеров. Это показывает осторожный подход к автоматическим изменениям в чужих репозиториях.

Аналитика: возможности и ограничения в реальном мире

Возможности

- Уменьшение нагрузки на security-teams. Автопатчи для тривиальных ошибок дадут аналитикам и инженерам время для сложных проблем.

- Инструмент для supply-chain security. Многие уязвимости попадают в продукт через зависимости — автоматические исправления в популярных библиотеках снижают риск верхних уровней стеков.

- Новый этап совместного тестирования. Автопатчи, сопровождаемые набором проверок (test suite), могут повысить доверие к автоматизации.

Ограничения и риски

- Регрессии и ложные правки. Даже хорошо сгенерированный патч может ломать неочевидную бизнес-логику; поэтому обязательна строгая верификация.

- Фальшивое чувство безопасности. Автоматизация может создать иллюзию «всегда-всё-под-контролем», если не следить за метриками качества.

- Этические и лицензированные риски. Автопатчи могут поднимать вопросы о праве вносить изменения и об ответственности за их последствия — особенно в коммерческих репозиториях.

Практические рекомендации для мейнтейнеров и команд безопасности

- Пилотируйте на непроизводственных ветках. Пропускайте автопатчи через CI/CD, прогоняйте тесты и fuzz-корпус до слияния.

- Требуйте отчёт об изменениях. Патч должен сопровождаться объяснением причин и набором тестов, которые он проходит.

- Храните аудиты и метаданные. Логи о том, кто и как сгенерировал патч, пригодятся при расследованиях.

- Установите правила human-review для критичных компонентов. Автоматизация для вспомогательных библиотек — да; для ядра продукта — только после тщательной проверки.

- Интегрируйте CodeMender-подобные патчи в процесс управления зависимостями. Автоматические PR лучше обрабатывать через стандартные workflows с review и staged rollout.

Прогнозы: чего ждать в ближайшие 12–36 месяцев

- Рост adoption в open-source: сначала автопатчи будут чаще применяться в инфраструктурных библиотеках и популярных репозиториях; компании начнут автоматически подтягивать проверенные PR.

- Интеграция в CI/CD и SCA-инструменты: ожидаемо появление плагинов для GitHub/GitLab и средств SCA (software composition analysis), чтобы автоматизировать проверку автопатчей.

- Эволюция регуляций и политики: регуляторы и платформы управления кодом могут ввести правила по автоматическим изменениям (аттестация, traceability).

- Усиление обороны против AI-атак: с ростом атак при помощи ИИ появится больше инструментов-защитников, и CodeMender — только один из них.

Заключение

CodeMender — важный шаг в развитии «автоматизированной ремедиации»: инструмент, который сочетает мощные LLM-возможности и классические методы анализа, уже показал практический результат (72 upstream-фикса) и может серьёзно повлиять на подход к безопасности ПО. Однако это не панацея: доверять автопатчам нужно осторожно, встраивая строгие проверки, review-процедуры и практики безопасного деплоя. В долгосрочной перспективе такие агентные системы, при грамотном управлении, способны заметно уменьшить количество уязвимостей в экосистеме открытого ПО и ускорить исправление проблем в коммерческих проектах.